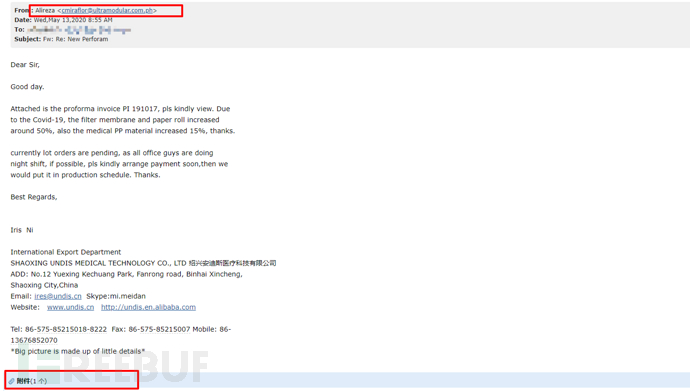

朋友微信联系我,说遇到一个钓鱼邮件,问我有没有兴趣看看,邮件转发给我,如下所示:

邮件伪装成绍兴安迪医疗科技有限公司关于 COVID-19 疫情订单票据信息,附件是一个恶意程序,通过分析发现邮件附件携带的就是最近非常流行的 AgentTesla 间谍窃密木马。

AgentTesla 原本是一款在 2014 年发布的简单的键盘记录器,最近年来其开发团队为其不断修改它的源代码,在原有的功能上又增加了许多新功能,并且在地址黑客论坛宣传出售,AgentTesla 目前已成为一个商业化的流行间谍窃密木马,该木马主要通过钓鱼邮件进行传播,目前这款间谍窃密木马在全球范围内都非常流行,主要用于窃取受害者主机的重要数据。

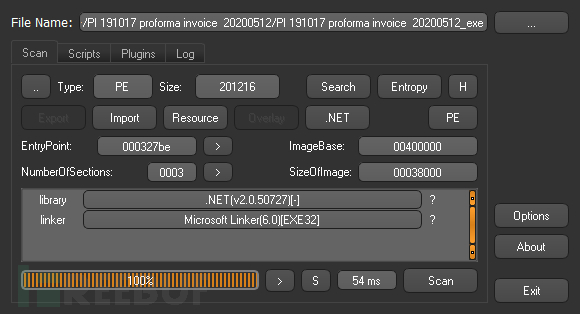

样本采用 NET 语言进行编写,如下所示:

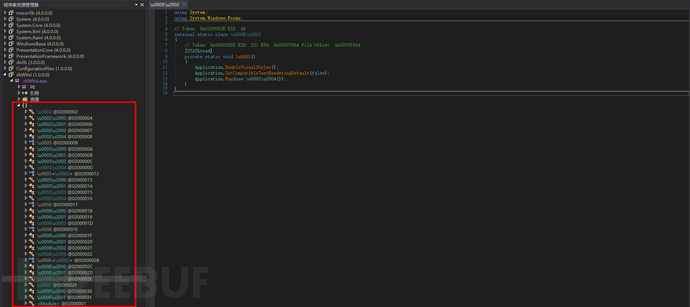

样本采用 Eazfuscator 进行混淆处理,如下所示:

反混淆之后,如下所示:

解密程序中的字符串,然后加载执行,如下所示:

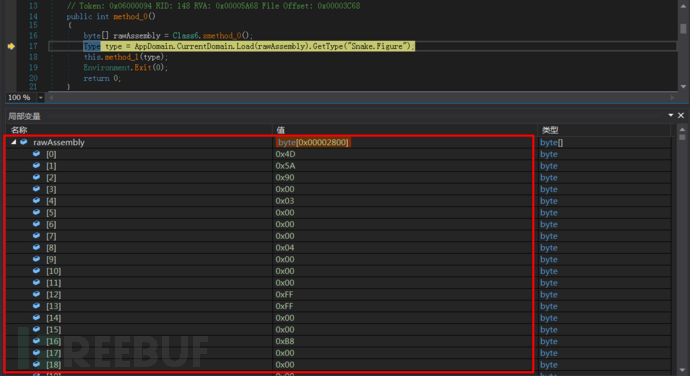

解密出来的数据,如下所示:

调用解密后程序的 SearchFigure 函数,如下所示:

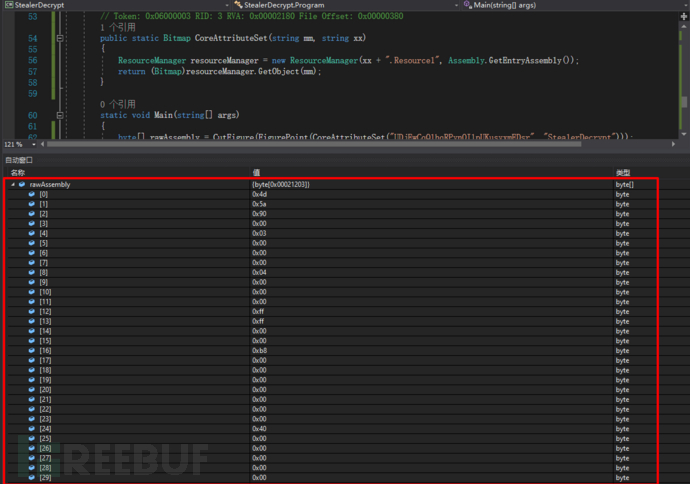

解密程序资源数据,然后加载执行,如下所示:

程序中包含的资源数据,如下所示:

编写程序解密资源数据,得到窃密木马核心代码,如下所示:

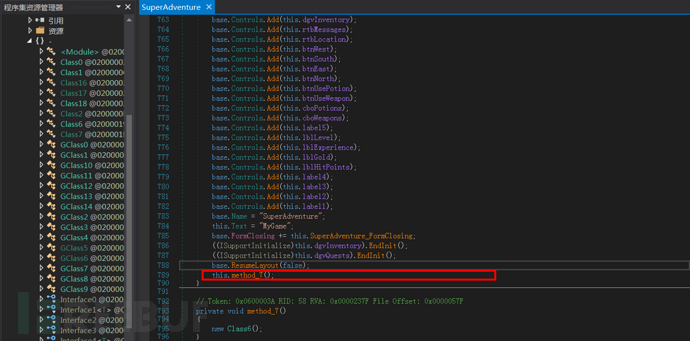

通过分析发现这是 AgentTesla 窃密木马,如下所示:

捕获到的黑客 URL 地址 hxxp://scarfponcho[.]com/notsite/five/fre.php,IP 地址位于美国地区,如下所示:

现在各种恶意软件横行,勒索、窃密、僵尸网络成为了全球黑客组织谋利的重要武器,通过窃密木马盗取目标的重要数据,然后再利用勒索病毒对重要数据进行加密勒索,有些黑客组织通过组织物联网僵尸网络对指定的目标发起毁灭性的 DDOS 攻击,导致目标设备无法运行,达到网络攻击的目的,很多企业中了窃密木马,还不知道,勒索病毒更是屡禁不止,每天都有旧的勒索病毒变种出现,同时又涌现出各种新型的勒索病毒家族,全球网络安全形势严峻,现在很多单位中了勒索都选择默默交钱,有一些还存在瞒报的情况,这也导致勒索病毒黑客组织越来越多,攻击越来越频繁,僵尸网络主要以 Mirai 变种或新型的基于各种不同平台的僵尸网络家族为主。

常常有读者朋友通过微信或其他方式给我发送一些新的恶意软件或遇到的一些网络攻击案例,非常感谢这些朋友或读者给我提供这些最新的攻击样本,同时也欢迎各位读者朋友,不管是你的企业,还是你个人遇到了一些网络安全攻击事件,都可以通过微信或邮件给我提供各种相关的威胁情报,样本、域名、IP 地址、钓鱼邮件、钓鱼网站等等。

我常常说安全的路很长,未来一定会需要更多专业的安全人才,希望各位正在从事安全领域的安全研究人员,千万不要被现在圈子里的一些浮燥的东西所影响,沉下心来,踏踏实实去研究点东西,坚持做下去,其实不管哪家公司,不管它以前发展的有多么壮大,取得了什么成绩,都已经成为了过去,如果后面没有更多的努力,积极向上,追求优秀的人才,这家公司未来一定是走下坡路的,任何一家公司都是这样,就算是像现在 BAT 这样的公司,如果不持续发展,没有更多努力奋斗的人持续不断的努力,未来十年,结果也一样的,漠落都只是时间的问题而已,公司现在的一点点成绩,可能是因为前面二三十年的坚持与积累,同时又正好赶上了风口取得的,但现在的这一点点成绩,还远远不够,如果大家都只顾着吃老本,骄傲自满,固步自封,夜郎自大,井底之蛙,那公司很快就会走下坡路,公司要想长期的发展壮大,未来取得更好的成绩,就需要持续不断的努力前行,安全行业,未来一定是有前途的,如果你真的对安全感兴趣,坚持去做,多多积累就可以了。

*本文作者:熊猫正正,转载请注明来自 FreeBuf.COM

支付宝扫一扫

支付宝扫一扫 微信扫一扫

微信扫一扫